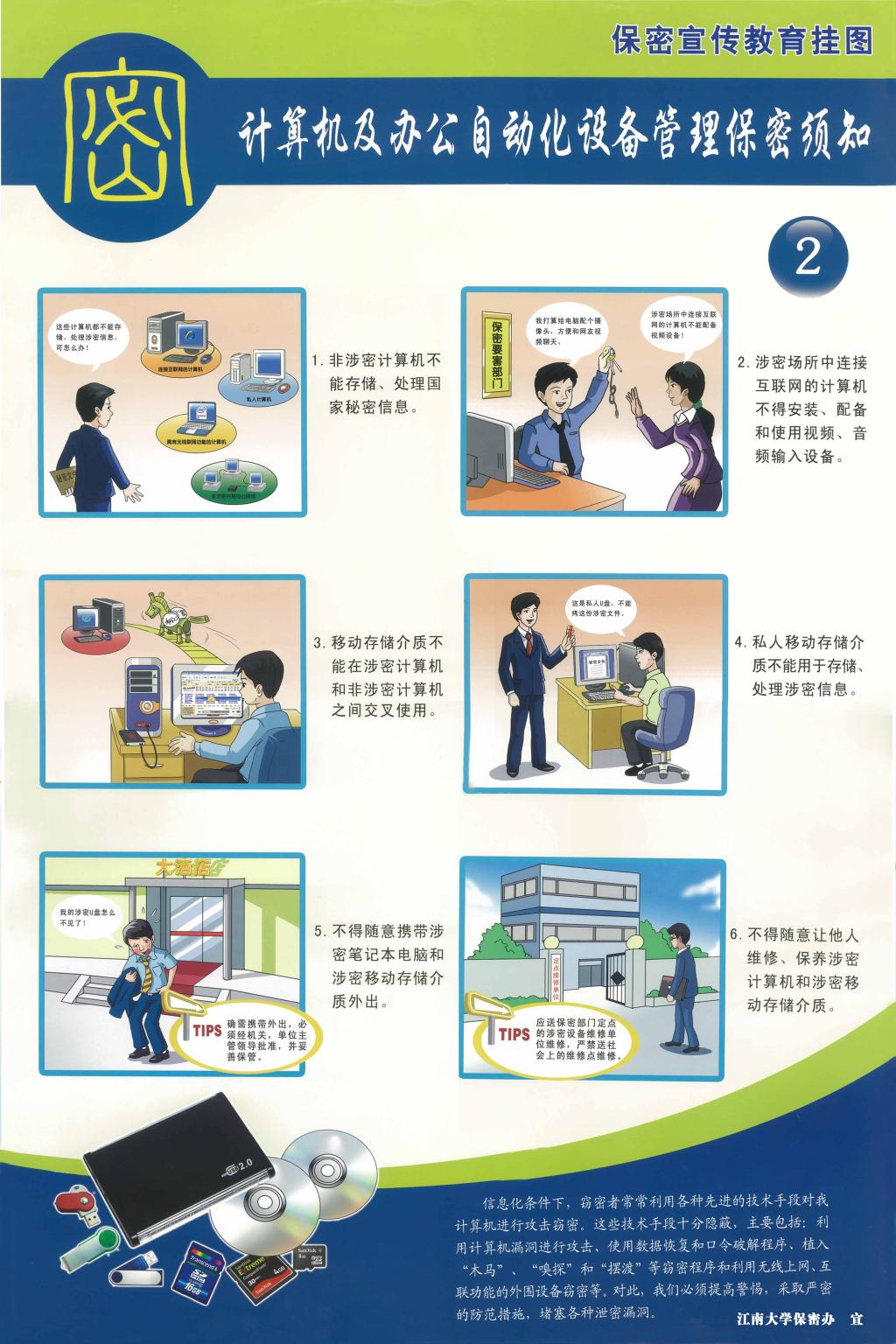

一、涉密计算机主机标识概述 在信息化时代,涉密计算机是存储、处理和传输重要信息的关键设备。为了确保涉密计算机的安全,对其进行有效的标识和管理显得尤为重要。涉密计算机主机标识,即对涉密计算机进行明确的标记、编号和记录,以便于管理和识别。 二、标识的定义及内容 涉密计算机主机标识包括对计算机的编号、责任人信息、涉密等级、使用部门等相关信息的记录和标记。这些信息可以清晰地表明涉密计算机的归属和使用责任,以及其涉及的信息敏感程度。 三、标识的意义 涉密计算机主机标识的意义在于: 1. 明确责任:通

涉密计算机主机标识

一、引言

在当今信息化时代,信息安全已经成为一项重要的保障措施。而涉密计算机则是保护重要信息的关键设施。对于涉密计算机的管控,标识识别尤为重要。本文将重点探讨涉密计算机主机标识的定义、意义以及如何进行标识。

二、涉密计算机主机标识的定义

涉密计算机主机标识是指对涉密计算机主机进行标记、编号、记录等操作,以便于管理和识别。这些标识信息包括但不限于:计算机主机编号、责任人姓名、涉密等级、使用部门等。通过这些标识信息,可以有效地管理和保护涉密计算机的安全。

三、涉密计算机主机标识的意义

涉密计算机主机标识对于信息安全有着重要的意义。首先,标识可以明确涉密计算机的归属和使用责任,避免因管理不当而导致的泄露风险。其次,标识可以有效地对涉密计算机进行分类管理,对于不同等级的涉密信息采取不同的保护措施。此外,在出现安全事故时,标识还可以为追查和定位提供重要的线索。

四、如何进行涉密计算机主机标识

进行涉密计算机主机标识需要遵循一定的规范和标准。首先,需要对涉密计算机进行编号,并记录在案。其次,需要在计算机主机上明显位置贴上标识标签,标签上应包含编号、责任人姓名等信息。同时,还要建立涉密计算机管理档案,包括但不限于涉密等级、使用部门等关键信息。在每次变更时,应及时更新相关记录和标签信息。

五、总结

综上所述,涉密计算机主机标识是保护信息安全的重要措施之一。通过建立规范的管理制度,明确责任人和管理流程,可以有效保障涉密计算机的安全。在未来的工作中,我们应该更加重视涉密计算机的管理和保护工作,加强技术手段和制度建设,确保信息的安全和保密性。

以上就是关于涉密计算机主机标识的介绍和探讨,希望对大家有所帮助。

幻易云高防服务器 857vps.cn 杭州服务器 温州bgp 浙江bgp温州电信 镇江电信 镇江物理机香港服务器 韩国服务器